信息系统的安全 知识点题库

对计算机安全不会造成危害的是( )

A . 黑客攻击

B . 个人账户密码被盗

C . 将自己的数据加密

D . 计算机病毒

怀疑计算机感染病毒后,首先应采取的合理措施是 ( )

A . 重新安装操作系统

B . 用杀毒软件查杀病毒

C . 对所有磁盘进行格式化

D . 立即关机,以后不再使用

目前较好的防病毒软件能够做到的是( )

A . 检查计算机是否染有病毒,消除已感染的所有病毒

B . 查出计算机已感染的所有病毒,删除感染病毒的文件

C . 检查计算机是否染有已知病毒,并作相应处理

D . 完全杜绝病毒对计算机的侵害

网络安全涉及范围包括( )

A . 加密、防黑客

B . 防病毒

C . 法律政策和管理问题

D . 以上皆是

下列有关信息的说法,正确的是( )

A . 互联网上的信息真伪难辨,报刊上的信息更为可信

B . 信息可以转换成不同的载体形式而被存储和传播

C . 在未经作者授权的情况下,某网站可以向用户提供免费下载该作品的服务

D . 网络购物支付时,应将买家的支付账号和密码告知卖家

下列有关信息的说法中,正确的是( )

A . 2018世界杯比赛精彩纷呈,其中比赛实况录像是信息

B . 长春长生制药的疫苗事件,经过各大媒体曝光,迅速为大众所知,体现了信息的价值性

C . 三维全景技术,可以720度全方位视角地展示场景,让人有身临其境的感觉,这是人工智能技术

D . 对收信软件进行设计,限制邮件大小并过滤垃圾邮件,这是信息安全的保护方法

下列选项中,说法不正确的是( )

A . 发送邮件使用SMTP协议,接收邮件使用POP3协议

B . 网页收藏夹的作用是保存网页的网址,而不能真正保存网页的内容

C . 网页的内容可以使用记事本进行编辑,也可以使用E浏览器进行修改

D . 计算机病毒和黑客都能给用户带来损失,因此我们必须高度关注计算机安全

下列关于计算机病毒的叙述,正确的是( )。

A . 计算机病毒只有被触发才会传播

B . 计算机病毒一旦感染就会立即爆发

C . 计算机病毒可能存在于一段音乐、一张图片或者是文字之中

D . 已被感染过的计算机具有免疫性

下列选项中,哪一项不属于计算机网络安全的?( )

A . 网上系统信息的安全

B . 网上信息传播的安全

C . 网上信息内容的安全

D . 网上信息更新的快慢

下列最安全的密码是( )

A . abcd

B . fj08HK

C . HK

D . 4321

下列不属于信息安全产品的是( )

A . 网络防病毒软件

B . 信息加密

C . 网上银行“优key”

D . 移动硬盘

下列说法错误的是( )

A . 传感器技术已经在智能手机中广泛使用

B . 云技术的发展为信息脱离载体传输提供了可能性

C . 电影技术属于近代信息技术

D . 使用加密技术可以提高信息的安全性

某同学购买了一套正版软件,他的下列行为正确的是( )

A . 在该软件中私自嵌入广告后进行传播

B . 将该软件注册码在网上多次出售

C . 按正版软件的使用协议安装使用

D . 将该软件破解后在网站上发布

互联网是我们社会生活的一部分,传播向上向善的网络文化,创造风清气正的共享空间,让网络充满正能量,是每个公民的责任,下面属于传播正能量的是( )

A . 张琳在网上学习英语、查找资料

B . 李明在网上和美国的表哥通话

C . 罗煜将未核实传闻写成帖子发网上

D . 同学们将制作精良的“文明礼仪微视频”传到网上共享

最近,李强发现自己的计算机经常无缘无故地死机,运行速度也明显变慢,怀疑感染了计算机病毒。他首先应采取的合理措施是( )。

A . 对所有磁盘进行格式化

B . 用杀毒软件查杀病毒

C . 重新安装操作系统

D . 立即关机以后不再使用

下列行为不属于计算机犯罪( )

A . 利用计算机网络窃取学校服务器的信息资源

B . 私自删除同学计算机内重要数据

C . 攻击学校图书馆的网络服务器

D . 在自己的计算机上运行病毒演示程序,观察病毒发作现象

道德是他律的规范,法律是自律的规范,法律和道德相辅相成。

下列选项中,不属于计算机病毒特征的是( )

A . 隐蔽性

B . 表现性

C . 传染性

D . 并发性

下列行为符合网络道德规范的是( )

A . 与网友进行即时通讯交流时使用不文明的词语

B . 把旅行时拍摄的风光DV上传到网上

C . 将未经证实的商品涨价信息发布在自己的微博上

D . 用手机偷拍同学的陋习,并把照片放到网上

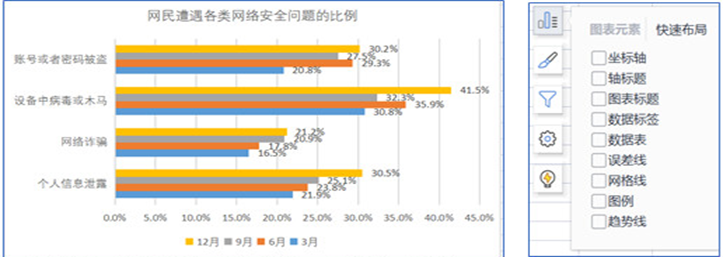

近年来,网络应用深度融入人们的学习、工作、生活,大家在享受网络便利的同时也被信息泄露、网络诈骗及应对策略。为了提升班级同学的网络安全意识,张阳准备在班会上做网络安全教育主题报告,普及安全问题以及应对策略。张阳首先下载了关于我国网民遭遇各类网络安全问题的数据,如下表所示。

-

(1) 为了更直观,张阳对数据进行了可视化处理,形成如下图左侧所示的簇状条形图效果,需要选择的图表元素为( )。

A . 轴标题、图表标题、数据标签、网格线、图例 B . 坐标轴、图表标题、数据标签、网格线、数据表 C . 轴标题、图表标题、数据标签、误差线、数据表 D . 坐标轴、图表标题、数据标签、网格线、图例

A . 轴标题、图表标题、数据标签、网格线、图例 B . 坐标轴、图表标题、数据标签、网格线、数据表 C . 轴标题、图表标题、数据标签、误差线、数据表 D . 坐标轴、图表标题、数据标签、网格线、图例 -

(2) 张阳通过分析图表发现,遭遇个人信息泄露的网民比例呈现上升趋势。为了避免同学们遭遇此类问题,想在报告中列举保护个人信息的做法,下列选项中合适的有( )

①在安装和使用手机App时,认真阅读隐私政策或用户协议

②为方便传输,使用QQ或者微信等即时通讯软件转发身份证电子图片

③通过清除浏览器Cookie的方式防止浏览行为被追踪

④在快递箱放进垃圾箱之前,将快递箱上的面单撕毁

A . ①②③④ B . ①③④ C . ①②④ D . ①④ -

(3) 为提高同学们防骗、识骗意识和能力,张阳在报告中出了一些反诈骗技能测试题,例如,在网购过程中,若接到电话或短信称“你网购的物品因系统临时故障导致订单失效,需要联系客服办理激活或解冻,电话***,网址***”。正确的做法是( )。A . 拨打对方发送的电话号码进行咨询 B . 登陆官方网站查看订单详情 C . 打开对方发送的网址查看订单详情 D . 给对方回电话或者短信询问详情

-

(4) 为防止账号或者密码被盗,张阳还在报告中列举了同学们日常生活中设置密码的习惯让大家辨别,以下做法可取的是( )A . 使用自己的身份证号码后6位或者自己生日作为密码 B . 设置有规律的字母或者123456等简单好记的数字为密码 C . 财产、支付类账户的密码采用高强度密码并定期更换 D . 为了方便记忆,所有账号使用同一个密码

-

(5) 在最终的班会主题报告中,张阳使用了版权保护的模板,并指明了设计者姓名和作品名称。张阳这种行为是合理的,可以不经著作人许可,不向其支付报酬。

-

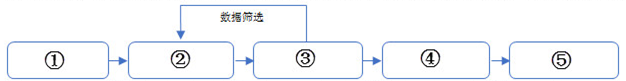

(6) 班会结束后,张阳思考并梳理了基于数据分析的主题报告ppt制作的关键流程,请选择相应的选项填写到对应的位置。

① ② ③ ④ ⑤

A.分析数据,发现规律

B.基于问题,搜集研究数据

C.制作PPT,汇报成果

D.聚焦关键点,提出解决问题办法

E.发现问题,确定汇报主题。

最近更新